三星本周发布了一个安全更新,修复了自 2014 年以来一直存在于旗下所有智能手机中的关键漏洞。该漏洞最早可以追溯到 2014 年下半年,三星开始在所有发布的设备中引入了对自定义 Qmage 图像格式(.qmg)的支持,而三星的定制 Android 系统在处理该图像格式上存在漏洞。

视频:https://www.bilibili.com/video/BV1BV411d7AB?zw

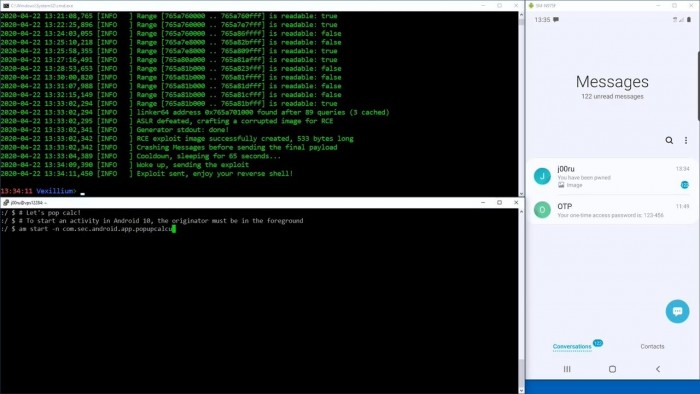

谷歌 Project Zero 的安全研究员 Mateusz Jurczyk 发现了一种利用 Skia(Android 图形库)来处理发送到设备上的 Qmage 图像的方法。Jurczyk 表示,这个 Qmage 漏洞能在零点击的情况下被利用,不需要用户之间的互动。所以能在用户不知情的情况下,将所有发送到设备上的图片重定向到 Skia 库中进行处理--比如生成缩略图预览等。

研究人员开发了一个针对三星信息应用的概念验证演示,利用该漏洞可以窃取短信和彩信。Jurczyk 说,他通过向三星设备重复发送 MMS(多媒体短信)信息来利用这个漏洞。每条消息都试图猜测 Skia 库在 Android 手机内存中的位置,这是绕过 Android 的 ASLR(地址空间布局随机化)保护的必要操作。

Jurczyk 表示,一旦 Skia 库在内存中的位置被确定,最后一条彩信就会传递出实际的 Qmage 有效载荷,然后在设备上执行攻击者的代码。这位谷歌的研究人员表示,攻击者通常需要 50 到 300 条彩信来探测和绕过 ASLR,这通常需要平均 100 分钟左右的时间。

此外,Jurczyk 表示,虽然这种攻击看起来可能很密集,但也可以修改后在不提醒用户的情况下执行。这位谷歌研究人员说:“我已经找到了让彩信消息完全处理的方法,而不触发 Android 上的通知声音,所以完全隐身攻击可能是可能的。”

此外,Jurczyk 表示,虽然他没有测试过通过彩信和三星信息应用之外的其他方法来利用 Qmage 漏洞,但理论上来说,针对三星手机上运行的任何能够接收到远程攻击者提供的 Qmage 图像的应用,都有可能被利用。

研究人员在 2 月份发现了该漏洞,并向三星报告了该问题。这家韩国手机制造商在 5 月的 2020 年安全更新中对该漏洞进行了补丁。该漏洞在三星安全公告中被追踪为 SVE-2020-16747,在 Mitre CVE 数据库中被追踪为 CVE-2020-8899。

- 版权声明:文章来源于网络采集,版权归原创者所有,均已注明来源,如未注明可能来源未知,如有侵权请联系管理员删除。

![战神引擎1.76逍遥合击[白猪3.1]假人版传奇手游通用视频教程及GM物品充值后台(支持安卓和iOS双端)](https://www.asp300.cn//www.asp300.cn/wp-content/uploads/2024/01/6-13.jpg)