日前,腾讯御见威胁情报中心通报了一起 H2Miner 黑产团伙利用 SaltStack 漏洞控制服务器挖矿的入侵案例。

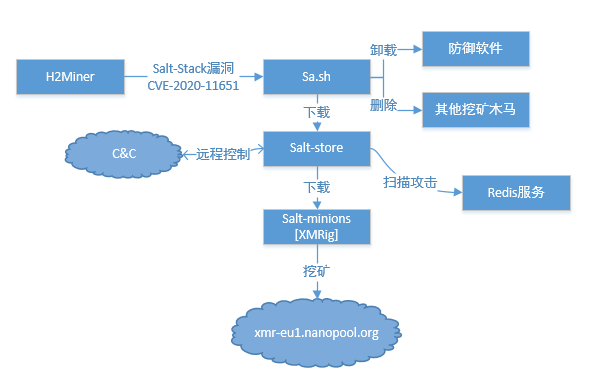

据悉,腾讯安全威胁情报中心于 2020 年 05 月 03 日检测到 H2Miner 木马利用 SaltStack 远程命令执行漏洞(CVE-2020-11651、CVE-2020-11652)入侵企业主机进行挖矿。通过对木马的核心脚本以及可执行文件的对比分析,确认了此次攻击行动属于挖矿木马家族 H2Miner。

据了解,H2Miner 是一个 linux 下的挖矿僵尸网络,通过 hadoop yarn 未授权、docker 未授权、confluence RCE、thinkphp 5 RCE、Redis 未授权等多种手段进行入侵,下载恶意脚本及恶意程序进行挖矿牟利,横向扫描扩大攻击面并维持C&C通信。

腾讯安全威胁情报中心大数据统计结果显示,H2Miner 利用 SaltStack 漏洞的攻击自 5 月 3 日开始,目前呈快速增长趋势。H2Miner 挖矿木马运行时会尝试卸载服务器的安全软件,清除服务器安装的其他挖矿木马,以独占服务器资源。目前,H2Miner 黑产团伙通过控制服务器进行门罗币挖矿已非法获利超 370 万元。

Saltstack 是基于 python 开发的一套C/S自动化运维工具。近日,SaltStack 被爆存在认证绕过漏洞(CVE-2020-11651)和目录遍历漏洞(CVE-2020-11652),其中:

CVE-2020-11651:为认证绕过漏洞,攻击者可构造恶意请求,绕过 Salt Master 的验证逻辑,调用相关未授权函数功能,达到远程命令执行目的。

CVE-2020-11652:为目录遍历漏洞,攻击者可构造恶意请求,读取服务器上任意文件,获取系统敏感信息信息。

快科技了解到,此次入侵导致不少 CDN 平台服务商平台出现故障,进而导致多家网站访问受到影响。

腾讯安全专家建议企业采取以下措施强化服务器安全,检查并清除服务器是否被入侵安装 H2Miner 挖矿木马:

1、将 Salt Master 默认监听端口(默认 4505 和 4506)设置为禁止对公网开放,或仅对可信对象开放。将 SaltStack 升级至安全版本以上,升级前建议做好快照备份,设置 SaltStack 为自动更新,及时获取相应补丁。

2、Redis 非必要情况不要暴露在公网,使用足够强壮的 Redis 口令。

3、参考以下步骤手动检查并清除 H2Miner 挖矿木马:

kill 掉进程中包含 salt-minions 和 salt-store 文件的进程,文件 hash 为 a28ded80d7ab5c69d6ccde4602eef861、8ec3385e20d6d9a88bc95831783beaeb;

删除文件/tmp/salt-minions、/tmp/salt-store;

将恶意脚本服务器地址 217.12.210.192、206.189.92.32 进行封禁;

升级 SaltStack 到 2019.2.4 或 3000.2,防止病毒再次入侵。

- 版权声明:文章来源于网络采集,版权归原创者所有,均已注明来源,如未注明可能来源未知,如有侵权请联系管理员删除。

![战神引擎1.76逍遥合击[白猪3.1]假人版传奇手游通用视频教程及GM物品充值后台(支持安卓和iOS双端)](https://www.asp300.cn//www.asp300.cn/wp-content/uploads/2024/01/6-13.jpg)

![独家制作的1.80网毅传奇[白猪3.1]版传奇手游 提供通用视频教程,GM物品充值后台,并支持安卓和iOS双端](https://www.asp300.cn//www.asp300.cn/wp-content/uploads/2024/01/1-105.png)